| Sv translation | ||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| ||||||||||||||||||||||||

The certificates are located in:

The correct permissions are 400. (read only for root) and can be set as follows:

The file contains Sections:

The minimum is that the certificate for the load balancer and private key are included. The file is referenced in haproxy.cfg:

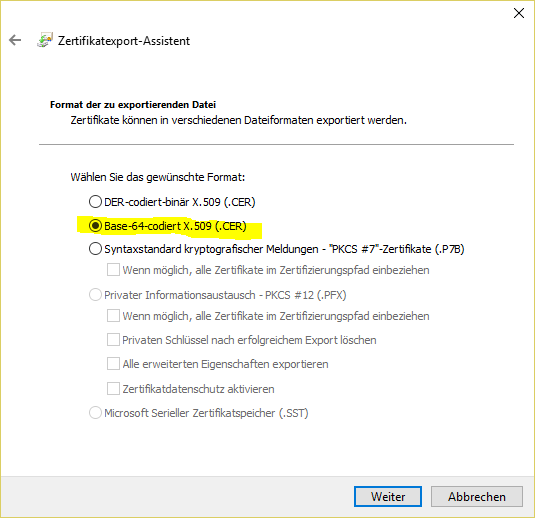

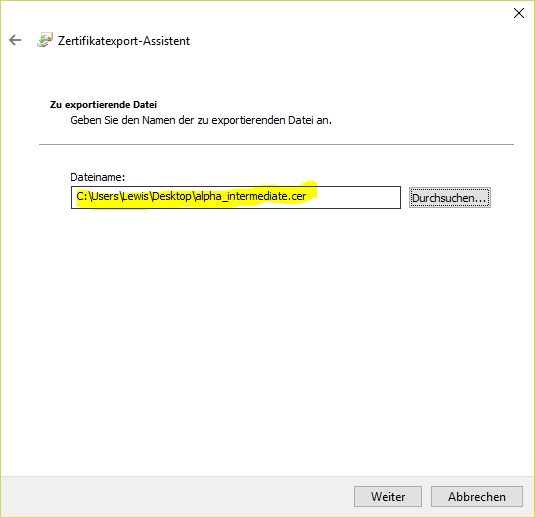

If an intermediate certificate must be inserted (example sales force if the certification chain is not known in SalesForce), this can be done as follows

#

Then edit the file with a text editor, then copy the content of the intermediate certificate into the haproxy.pem file at the very bottom. Then:

Converting pfx Certificates to .pem FormatThe following command can be used to convert a .pfx certificate file to .pem Format (the password for the certificate will be required):

|

| Sv translation | ||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| ||||||||||||||||||||

Die Zertifikate befinden sich in:

Die Korrekten Berechtigungen sind 400. (Nur read für root) und können so gesetzt werden:

Die Datei enthält Sections:

Das Mindeste ist, dass der Zertifikat für den Load-Balancer sowie Private Key davon enthalten sind. Die Datei wird in haproxy.cfg referenziert:

Falls ein Intermediate-Zertifikat eingefügt werden muss (Beispiel Sales-Force falls der Zertifizierungschain nicht bei SalesForce bekannt ist), kann dies wie folgt geschehen:

#

Die Datei dann mit einem Text-Editor editieren, dann den Inhalt des Intermediate-Zertifikats in die Datei haproxy.pem ganz unten hineinkopieren. Dann:

|

...