| Sv translation | |||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| |||||||||||||||||||||||||

Die Zertifikate befinden sich in:

Die Korrekten Berechtigungen sind 400. (Nur read für root) und können so gesetzt werden:

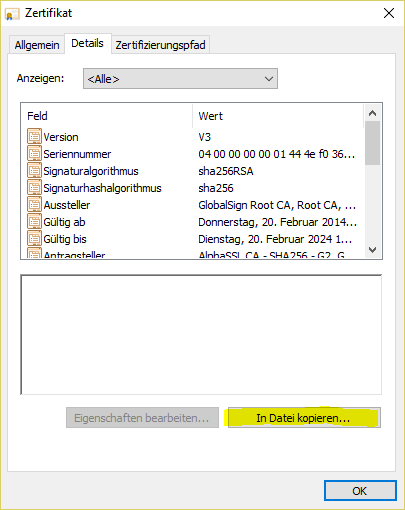

Die Datei enthält Sections:

Das Mindeste ist, dass der Zertifikat für den Load-Balancer sowie Private Key davon enthalten sind. Die Datei wird in haproxy.cfg referenziert:

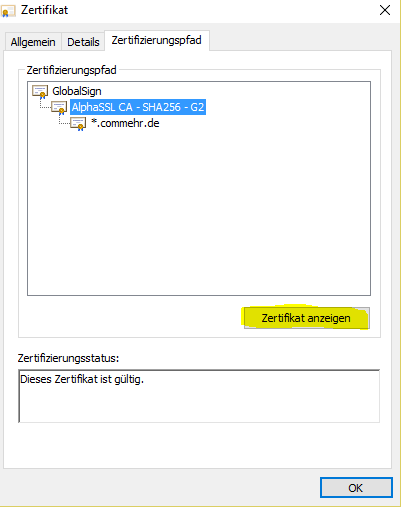

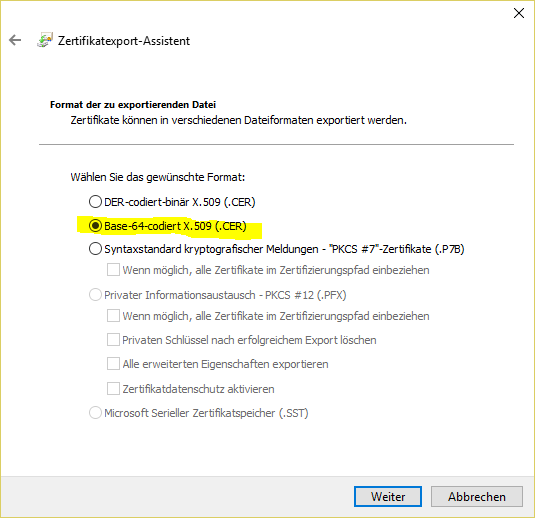

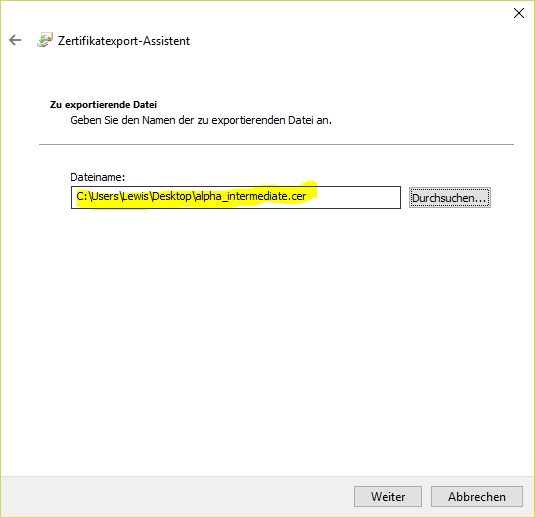

Falls ein Intermediate-Zertifikat eingefügt werden muss (Beispiel Sales-Force falls der Zertifizierungschain nicht bei SalesForce bekannt ist), kann dies wie folgt geschehen:

#

Die Datei dann mit einem Text-Editor editieren, dann den Inhalt des Intermediate-Zertifikats in die Datei haproxy.pem ganz unten hineinkopieren. Dann:

|

| Sv translation | ||

|---|---|---|

| ||

Die Zertifikate befinden sich in: /etc/haproxy/haproxy.pem Die Korrekten Berechtigungen sind 400. (Nur read für root) und können so gesetzt werden: chmod 400 haproxy.pem Die Datei enthält Sections: -----BEGIN CERTIFICATE----- ... -----END RSA PRIVATE KEY----- Das Mindeste ist, dass der Zertifikat für den Load-Balancer sowie Private Key davon enthalten sind. Die Datei wird in haproxy.cfg referenziert: frontend acdportal_https Falls ein Intermediate-Zertifikat eingefügt werden muss (Beispiel Sales-Force falls der Zertifizierungschain nicht bei SalesForce bekannt ist), kann dies wie folgt geschehen:

#

Die Datei dann mit einem Text-Editor editieren, dann den Inhalt des Intermediate-Zertifikats in die Datei haproxy.pem ganz unten hineinkopieren. Dann: service haproxy reload |