| Sv translation | ||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| ||||||||||||||||||||||||||||||||||||||

Configuration Changes

Location of Configuration FileThe configuration file is located in: /etc/haproxy/haproxy.cfg User for haproxy AdministrationThe following URL can be used, to access the administration web admin site for the load balancer:

This page can be used for example to deactivate certain resources for maintenance purposes. Users, who can access the web admin site, must be configured in the configuraiton file. First of all, a password must be generated, using the following command:

This command creates a password hash with a salt value jhaProxy. This hash and the user name is added to the configuration file. The line for newuser is added, and the user is added at the end of the group admin line:

Configure RedirectsThe configuration file allows redirects from the following URLs to the correct login page:

Modify the redirect parameters RESELLER and CLIENT according to the required standard RESELLER UID and CLIENT UID on the system. If required (for example for cloud installations), you can remove the /CLIENT part of the URL.

Configure Backend Webservers and SOAPThe list of the backend web application servers and SOAP servers must be configured. The alias names configured in /etc/hosts will work fine, however make sure you have all of the servers configured. Here is the backend configuration for two webservers for the portal:

And here is the backend configuration for two webservers for the portal:

Start the haproxy ServiceStart the haproxy service as follows:

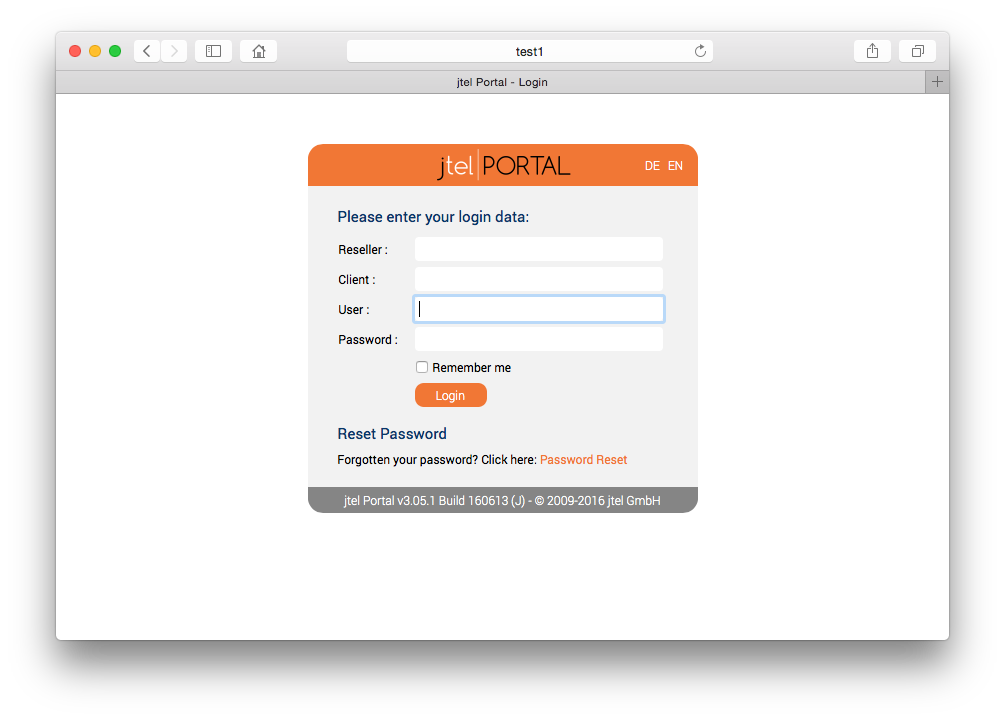

TestOpen the following URL in a browser: http://acd-lb/admin You should see the login screen of the jtel portal web application: |

| Sv translation | ||||||

|---|---|---|---|---|---|---|

| ||||||

|

| Sv translation | ||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| ||||||||||||||||||||||||||||||||||||||

Changements de configuration

Emplacement du fichier de configurationLe fichier de configuration se trouve dans : /etc/haproxy/haproxy.cfg Utilisateur pour l'administration de l'haproxieL'URL suivante peut être utilisée, pour accéder au site web d'administration de l'équilibreur de charge :

Cette page peut être utilisée par exemple pour désactiver certaines ressources à des fins de maintenance. Les utilisateurs, qui peuvent accéder au site web d'administration, doivent être configurés dans le fichier configuraiton. Tout d'abord, un mot de passe doit être généré, en utilisant la commande suivante :

Cette commande crée un hachage de mot de passe avec une valeur du sel jhaProxy. Ce hachage et le nom d'utilisateur sont ajoutés au fichier de configuration. La ligne pour newuser est ajoutée et l'utilisateur est ajouté à la fin de la ligne d'administration du groupe:

Configurer les redirectionsLe fichier de configuration permet de rediriger les URL suivantes vers la bonne page de connexion :

Modifiez les paramètres de redirection RESELLER et CLIENT en fonction des UID RESELLER et CLIENT standard requis sur le système. Si nécessaire (par exemple pour les installations en nuage), vous pouvez supprimer la partie /CLIENT de l'URL.

Configurer les serveurs web de backend et SOAPLa liste des serveurs d'applications web back-end et des serveurs SOAP doit être configurée. Les noms d'alias configurés dans /etc/hosts fonctionneront bien, mais assurez-vous que tous les serveurs sont configurés. Voici la configuration du backend de deux serveurs web pour le portail :

Et voici la configuration du backend de deux serveurs web pour le portail :

Démarrer le service d'haproxieDémarrez le service d'haproxie comme suit :

TestOuvrez l'URL suivante dans un navigateur : http://acd-lb/admin Vous devriez voir l'écran de connexion de l'application web du portail jtel : |