| Sv translation | |||||||

|---|---|---|---|---|---|---|---|

| |||||||

tocConfiguration Changes | |||||||

|

| Note |

|---|

For redundant installations, the haproxy configuration must be maintained on both nodes identically. |

Location of Configuration File

The configuration file is located in:

/etc/haproxy/haproxy.cfg muss nun mit einem Text-Editor der Umgebung entsprechend angepasst werden. Die Datei enthält verschiedene Bereiche, die der Anpassung bedürfen.User for haproxy Administration

The following URL can be used, to access the administration web admin site for the load balancer:

Anpassung der Benutzer für die haproxy-Administration

Über die URL http(s)://acd-store:7777 kann auf eine Administrationsoberfläche des haproxy-Dienstes zugegriffen werden. Hier können z.B. Backend-Server aus der Verteilung zu Wartungs- oder Test-Zwecken ausgeschlossen werden. In der Standardkonfiguration gibt es einen Read-Only-Benutzer (Benutzername: user, Passwort: <password>) und zwei Konfigurations-berechtigte Benutzer (admin und jtel). Beide haben das gleiche (bekannte) Passwort. Möchte man z.B. das Passwort für den Benutzer admin ändern, so dass z.B. ein Kudnen- oder Partner-Administrator auch Zugriff hat, so kann man mittels einem speziellen Befehl einen neuen Passwort-Hash generieren:

This page can be used for example to deactivate certain resources for maintenance purposes.

Users, who can access the web admin site, must be configured in the configuraiton file.

First of all, a password must be generated, using the following command:

| Status | ||||

|---|---|---|---|---|

|

| Translations Ignore | |||||||

|---|---|---|---|---|---|---|---|

|

Dieser Befehl generiert ein neues SHA256 Hash für das Passwort "F1r3ball2016" unter Benutzung des Salt-Wertes "jhaProxy". Dieser Hash kann dann für den entsprechenden Benutzer eingesetzt werden. Der Benutzerbereich in der Konfigurationsdatei sieht folgendermaßen ausThis command creates a password hash with a salt value jhaProxy. This hash and the user name is added to the configuration file. The line for newuser is added, and the user is added at the end of the group admin line:

| Translations Ignore | |||||

|---|---|---|---|---|---|

|

Anpassung der URL Umleitungen

|

Configure Redirects

The configuration file allows redirects from the following URLs to the correct login page:

- Root requests directly to the load balancer are redirected to /CarrierPortal/login/RESELLER/CLIENT

- Requests to /mini are redirected to the mini client login page /CarrierPortal/mclogin/RESELLER/CLIENT

Modify the redirect parameters RESELLER and CLIENT according to the required standard RESELLER UID and CLIENT UID on the system. If required (for example for cloud installations), you can remove the /CLIENT part of the URL.Die Konfigurationsvorlage stellt drei URL-Umleitungen zu Verfügung um den komfortablen Zugriff auf die Login Masken für den System-Administrator Login, den normalen Benutzer-Login und den normalen Benutzer-Login für den Mini Client zu ermöglichen. Dies erfordert allerdings eine Anpassung an dem Bereich acdportal_http bzw. acdportal_https:

| Translations Ignore | |||||

|---|---|---|---|---|---|

|

Hier sind die Zeichenketten RESELLER bzw. CLIENT respektive mit der "Reseller UID" und der "Client UID" des Standardmandanten zu ersetzen. Werden diese bei der Einrichtung des Kundensystems nicht spezifisch angepasst, so lauten beide "default".

Anpassung der Backend-Listen

Configure Backend Webservers and SOAP

The list of the backend web application servers and SOAP servers must be configured.

The alias names configured in /etc/hosts will work fine, however make sure you have all of the servers configured.

Here is the backend configuration for two webservers for the portalDie Liste der Web-Applikationsserver auf die die Anfrage verteilt werden sollen, wird in der Konfigurationsdatei in zwei getrennten Bereichen gepflegt. Der folgende Bereich ist zuständig für die Verteilung aller Aufrufe auf das Portal:

| Translations Ignore | |||||

|---|---|---|---|---|---|

|

Hier sind entsprechend der Systemarchitektur alle Web-Applikationsserver einzutragen, die das Web-portal (auch Mini Client) zur Verfügung stellen sollen. Für jeden Server ist eine "server"-Zeile zu erstellen. Dabei ist darauf zu achten, eindeutige interne Namenskennzeichnungen und cookie-Werte zu verwenden (im obigen Fall "jbossX" wobei X durchnummeriert wird).

Der folgende Bereich ist hingegen zuständig für die Verteilung aller SOAP AnfragenAnd here is the backend configuration for two webservers for the portal:

| Translations Ignore | ||||

|---|---|---|---|---|

|

Auch hier sind entsprechend der Systemarchitektur alle Web-Applikationsserver einzutragen, die das SOAP Interface zur Verfügung stellen sollen. Für jeden Server ist eine "server"-Zeile zu erstellen. Dabei ist darauf zu achten, eindeutige interne Namenskennzeichnungen und cookie-Werte zu verwenden (im obigen Fall "jbossX" wobei X durchnummeriert wird). Diese Server sind in der Regel die gleichen, die auch für den Portal-Zugriff verwendet werden. In großen Installationen können hierfür aber auch dedizierte Web-Applikationsserver angegeben werden.

| Note | ||

|---|---|---|

| ||

Ein wichtiger Unterschied zwischen der HTTP under HTTPS Version der Konfigurationsdatei, liegt in dem Port zu dem SOAP Anfragen geleitet werden. Erfolgt der Zugriff über HTTPS, so werden alle Anfrage zu den Web-Application Server auf Port 8081 geleitet. Dieser Connector ist so konfiguriert, dass der JBOSS-Server weiss, dass die originalen Anfragen über HTTPS hereingekommen sind, und die zurück gegebene URLs (wie z.B. im WSDL) mit dem entsprechenden Schema versieht, auch wenn die Kommunikation zwischen haproxy und Backend nur über HTTP läuft. In der reinen HTTP-Version der Konfigurationsvorlage werden die Anfragen hingegen zu Port 8080 geleitet. |

Starten des haproxy-Dienstes

Nach dem alle Konfigurationsanpassungen getätigt wurden, kann der haproxy-Dienst gestartet werden:

Start the haproxy Service

Start the haproxy service as follows

| Code Block | ||||

|---|---|---|---|---|

| ||||

service haproxy start |

Im Anschluss sollte geprüft werden, ob der Dienst auch tatsächlich läuft. Ist dies nicht der Fall, kann die Log-Datei Aufschluß über eventuelle Konfigurationsfehler geben.

Bei Konfigurationsänderungen kann der haproxy DIenst im laufenden Betrieb mittels folgendem Befehl seine Konfiguration aktualisieren:

| Translations Ignore | |||||||

|---|---|---|---|---|---|---|---|

|

|

Test

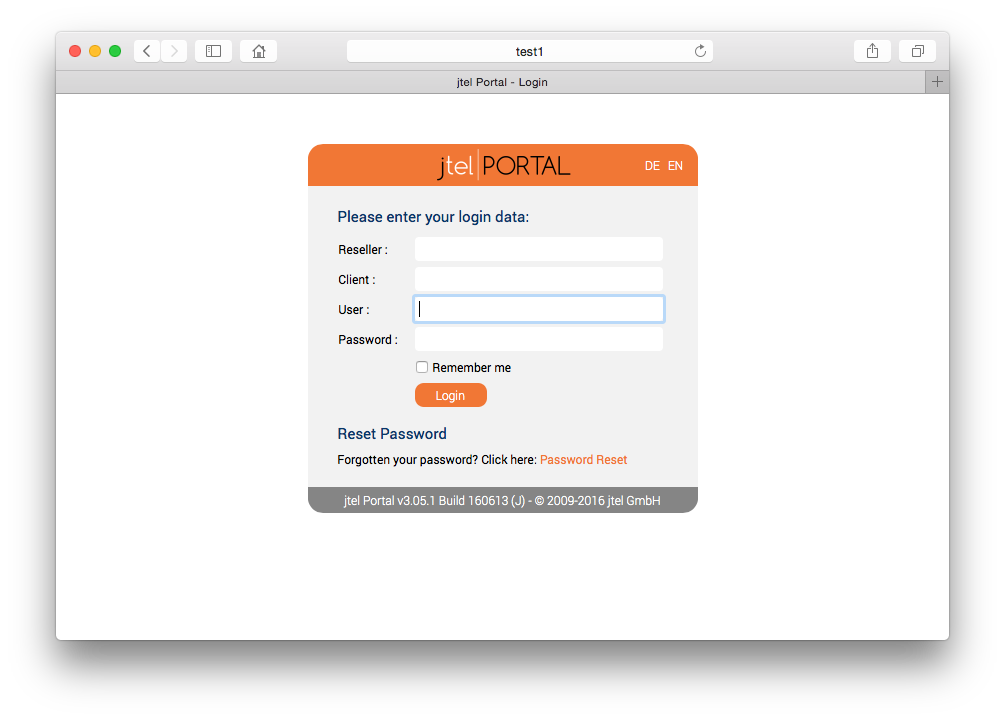

Open the following URL in a browser:

http://acd-lb.example.com/admin welcher im Erfolgsfall zur Login-Maske des Portals führt.Weiterführende Links

/adminYou should see the login screen of the jtel portal web application:

| Sv translation | ||||||

|---|---|---|---|---|---|---|

| ||||||

|

| Sv translation | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Changements de configuration

Emplacement du fichier de configurationLe fichier de configuration se trouve dans :

Erforderliche Anpassungen der KonfigurationHinweis: bei Redundanz, wird dies auf BEIDE NODES ausgeführt. Die Konfigurationsdatei/etc/haproxy/haproxy.cfg muss nun mit einem Text-Editor der Umgebung entsprechend angepasst werden. Die Datei enthält verschiedene Bereiche, die der Anpassung bedürfen.Utilisateur pour l'administration de l'haproxieL'URL suivante peut être utilisée, pour accéder au site web d'administration de l'équilibreur de charge : Anpassung der Benutzer für die haproxy-AdministrationÜber die URL Cette page peut être utilisée par exemple pour désactiver certaines ressources à des fins de maintenance. Les utilisateurs, qui peuvent accéder au site web d'administration, doivent être configurés dans le fichier configuraiton. Tout d'abord, un mot de passe doit être généré, en utilisant la commande suivante :

Dieser Befehl generiert ein neues SHA256 Hash für das Passwort "F1r3ball2016" unter Benutzung des Salt-Wertes "jhaProxy". Dieser Hash kann dann für den entsprechenden Benutzer eingesetzt werden. Der Benutzerbereich in der Konfigurationsdatei sieht folgendermaßen ausCette commande crée un hachage de mot de passe avec une valeur du sel jhaProxy. Ce hachage et le nom d'utilisateur sont ajoutés au fichier de configuration. La ligne pour newuser est ajoutée et l'utilisateur est ajouté à la fin de la ligne d'administration du groupe:

Anpassung der URL UmleitungenDie Konfigurationsvorlage stellt drei URL-Umleitungen zu Verfügung um den komfortablen Zugriff auf die Login Masken für den System-Administrator Login, den normalen Benutzer-Login und den normalen Benutzer-Login für den Mini Client zu ermöglichen. Dies erfordert allerdings eine Anpassung an dem Bereich

Configurer les redirectionsLe fichier de configuration permet de rediriger les URL suivantes vers la bonne page de connexion :

Modifiez les paramètres de redirection RESELLER et CLIENT en fonction des UID RESELLER et CLIENT standard requis sur le système. Si nécessaire (par exemple pour les installations en nuage), vous pouvez supprimer la partie /CLIENT de l'URL.

Hier sind die Zeichenketten Anpassung der Backend-ListenConfigurer les serveurs web de backend et SOAPLa liste des serveurs d'applications web back-end et des serveurs SOAP doit être configurée. Les noms d'alias configurés dans /etc/hosts fonctionneront bien, mais assurez-vous que tous les serveurs sont configurés. Voici la configuration du backend de deux serveurs web pour le portail Die Liste der Web-Applikationsserver auf die die Anfrage verteilt werden sollen, wird in der Konfigurationsdatei in zwei getrennten Bereichen gepflegt. Der folgende Bereich ist zuständig für die Verteilung aller Aufrufe auf das Portal :

Hier sind entsprechend der Systemarchitektur alle Web-Applikationsserver einzutragen, die das Web-portal (auch Mini Client) zur Verfügung stellen sollen. Für jeden Server ist eine "server"-Zeile zu erstellen. Dabei ist darauf zu achten, eindeutige interne Namenskennzeichnungen und cookie-Werte zu verwenden (im obigen Fall "jbossX" wobei X durchnummeriert wird). Et voici la configuration du backend de deux serveurs web pour le portail :

Auch hier sind entsprechend der Systemarchitektur alle Web-Applikationsserver einzutragen, die das SOAP Interface zur Verfügung stellen sollen. Für jeden Server ist eine "server"-Zeile zu erstellen. Dabei ist darauf zu achten, eindeutige interne Namenskennzeichnungen und cookie-Werte zu verwenden (im obigen Fall "jbossX" wobei X durchnummeriert wird). Diese Server sind in der Regel die gleichen, die auch für den Portal-Zugriff verwendet werden. In großen Installationen können hierfür aber auch dedizierte Web-Applikationsserver angegeben werden.

Starten des haproxy-DienstesDémarrer le service d'haproxieDémarrez le service d'haproxie comme suit Nach dem alle Konfigurationsanpassungen getätigt wurden, kann der haproxy-Dienst gestartet werden :

Im Anschluss sollte geprüft werden, ob der Dienst auch tatsächlich läuft. Ist dies nicht der Fall, kann die Log-Datei Aufschluß über eventuelle Konfigurationsfehler geben. Bei Konfigurationsänderungen kann der haproxy DIenst im laufenden Betrieb mittels folgendem Befehl seine Konfiguration aktualisieren: Translations Ignore |

TestOuvrez l'URL suivante dans un navigateur : http://acd-lb.example.com/admin welcher im Erfolgsfall zur Login-Maske des Portals führt.Weiterführende LinksDokumentation von haproxy/adminVous devriez voir l'écran de connexion de l'application web du portail jtel : |