| Sv translation | ||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|

| ||||||||||||

Once a security group has been created, you can edit further settings. To change settings for a security group at a later time, use the function User Data - Security Groups and click on Edit in the table row of the security group you wish to edit. Master Data On this tab you can change the name and the order number of the security group. The freely definable order numbers enable security groups to be sorted for use by other accounts in the system. The following rights when creating (C), Reading (R), Editing (U - Update) or deleting (D) a security group come into play:

Example: A security group with an ordinal number 50 has all rights for the URIs UserData.Create.SameRole.LowerOrdinal and portal.UserData.Create.SameRole.SameOrdinal. A user of this security group cannot create users in security groups who have a higher ordinal number (over 50). These ordinal settings can be used to prevent users from creating other users who have more rights in the system than they themselves have. The values and system you use to assign the ordinal values is up to you. You can decide whether higher or lower ordinal numbers should have more or less rights. Role Name The text shown in the tab depends on the role which is associated with the security group (User, Client). You will see a table of resources (described using their URN - uniform resource name), representing functions which can be assigned to the security group. The table shows which rights are assigned for the corresponding resource (“yes” in the corresponding cell).

Usually, X means that an action or option is executable or visible. Other meanings are documented in the description field of the resource. The column Menu Item shows whether the resource relates to a menu item. If “yes” is displayed for Execute (X), the user can see and use the corresponding menu item in the main menu. The column Action contains links to switch on or off the corresponding rights. Greyed out options, mean that the right for this URI cannot be changed. Use 0 to switch off all rights to use the resource, 1 to switch them all on. Not all actions (CRUDX) are available for all functions. Example: The question you need to answer when configuring access to resources is: Is it sensible or desirable for a member of this security group to have access to create, read, update or delete a particular resource. These settings then control what functions are available in the web application after the user logs in. In most cases, you can leave the predefined rights as is. Workflow Application Types Here you can (assuming your security group allows) assign workflow applications to the security group. Users of the security group can then create applications of this type. Workflow Objects Here you can (assuming your security group allows) assign workflow objects from workflow applications to the security group. Users of the security group can then create applications of this type. Cockpit Types Here you can see (assuming your security group allows) what cockpit types are associated with the security group. Reports Here you can see (assuming your security group allows) what reports are associated with the security group. Use New in the toolbar to add further reports. This allows all members of the security group to have access to certain statistics. You can still assign further reports to individual users. You can also remove reports from the security group by clicking Delete. |

| Sv translation | ||||||||||

|---|---|---|---|---|---|---|---|---|---|---|

| ||||||||||

Ist eine Sicherheitsgruppe angelegt, können Sie weitere Details festlegen. Um Sicherheitsgruppen nachträglich zu ändern, lassen Sie sich über Benutzerdaten — Sicherheitsgruppen die Tabelle der Sicherheitsgruppen anzeigen und klicken Sie in der Zeile des gewünschten Sicherheitsgruppe auf Bearbeiten. Stammdaten Hier können Sie den Namen und die Ordnungszahl der Sicherheitsgruppe ändern. Mit einer frei wählbaren Ordnungszahl werden Sicherheitsgruppen für die Nutzung durch weitere Benutzeraccounts im System geordnet. Dabei sind die folgenden Berechtigungen für das Anlegen (Create), Lesen (Read), Bearbeiten (Update) sowie Löschen (Delete) einer Sicherheitsgruppe zu beachten:

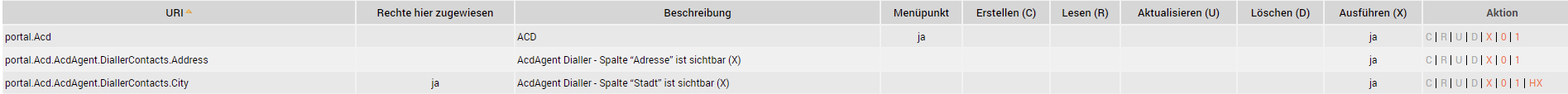

Beispiel: Eine Sicherheitsgruppe mit der Ordnungszahl 50 hat für die URIs UserData.Create.SameRole.LowerOrdinal und portal.UserData.Create.SameRole.SameOrdinal alle Rechte. Ein Benutzer dieser Gruppe darf jedoch keine Benutzer anlegen, die einer Sicherheitsgruppe mit einer höheren Ordnungszahl (über 50) angehören. Mit dieser Einstellung kann verhindert werden, dass ein einfacher Benutzer andere Benutzer anlegt, die mehr Rechte haben als z.B. ein Administrator, der einer Gruppe mit der Ordnungszahl 70 angehört. In der Vergabe der Ordnungszahlen sind Sie völlig frei. Auch liegt es in Ihrem Ermessen, ob höhere oder niedrigere Zahlen mehr Rechte haben sollen. Rollenbezeichnung Die Beschriftung des Reiters hängt von der Rolle ab, der die Sicherheitsgruppe zugeordnet ist (Benutzer, Mandanten, ...). Sie sehen eine Tabelle von Ressourcen (bezeichnet durch ihren URI = Uniform Ressource Identifier), die für die Rolle, für die die Sicherheitsgruppe gültig ist, zur Verfügung stehen. Aus der Tabelle können Sie entnehmen, welche Rechte für die jeweilige Ressource gesetzt sind ("ja" in der jeweiligen Spalte):

In der Regel bedeutet X das Ausführen einer Aktion oder das Nutzen eines Menüpunktes. Andere Bedeutungen sind im jeweiligen Beschreibungsfeld genannt. Die Spalte Menüpunkt zeigt, ob dieser Eintrag ein Menüpunkt ist. Wenn hier ein "ja" zu sehen ist, kann der Benutzer den entsprechenden Eintrag im Menü auch sehen und nutzen, sofern die Berechtigung X zum Ausführen des Menüpunkts gegeben ist. In der Spalte Aktion können Sie das Recht durch Anklicken des Buchstabens ein- oder ausschalten. Ausgegraute Buchstaben bedeuten, dass das Recht für diese URI nicht geändert werden kann. Mit 0 schalten sie alle zu vergebenden Rechte aus, mit 1 ein. Nicht alle Aktionen (CRUDXHX) sind für alle Funktionen verfügbar. Beispieldarstellung: Fragen Sie sich also für jede möglich Einstellung: Ist es sinnvoll, dass ein Mitglied dieser Sicherheitsgruppe das Recht haben soll, eine bestimmte Ressource anzulegen, auszulesen, zu löschen usw. Von diesen Einstellungen ist auch abhängig, welche Funktionen nach einem Login sichtbar sind. In dem meisten Fällen können Sie es bei den voreingestellten Rechten belassen. Workflow-Applikationstypen Hier können Sie (sofern es Ihre Sicherheitsgruppe zulässt) Workflow-Applikationstypen auswählen, die der Sicherheitsgruppe zugewiesen wurden. Benutzer in dieser Sicherheitsgruppe können dann Applikationen dieses Typs anlegen. Workflow-Objekte Hier können Sie (sofern es Ihre Sicherheitsgruppe zulässt) Routingobjekte auswählen, die im Routingeditor zur Verfügung stehen sollen. Benutzer in dieser Sicherheitsgruppe können dann Objekte dieses Typs anlegen und bearbeiten. Cockpit-Typen Hier sehen Sie (sofern es Ihre Sicherheitsgruppe zulässt), welche Cockpit-Typen der Gruppe zugeordnet sind. Berichte Hier sehen Sie (sofern es Ihre Sicherheitsgruppe zulässt), welche Berichte dieser Gruppe zugeordnet sind. Über Hinzufügen in der Toolbar können Sie weitere Berichte zuordnen. So haben alle Benutzer in dieser Sicherheitsgruppe Zugriff auf bestimmte Statistiken. Sie können einzelnen Benutzern dann weitere Berichte außerhalb dieser Zuordnung zur Verfügung stellen. Genauso können Sie der Sicherheitsgruppe, Berichte wieder enziehen, indem sie auf Löschen klicken. |

| Sv translation | ||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|

| ||||||||||||

Une fois qu'un groupe de sécurité a été créé, vous pouvez modifier d'autres paramètres. Pour modifier ultérieurement les paramètres d'un groupe de sécurité ultérieurement, utilisez la fonction Données utilisateur - Groupes de sécurité et cliquez sur Modifier dans la ligne du tableau du groupe de sécurité que vous souhaitez modifier. Données de base Dans cet onglet, vous pouvez modifier le nom et le numéro d'ordre du groupe de sécurité. Les numéros d'ordre librement définissables permettent de trier les groupes de sécurité en vue de leur utilisation par d'autres comptes du système. Les droits suivants entrent en jeu lors de la création (C), de la lecture (R), de la modification (U - Mise à jourUpdate) ou de la suppression (D) d'un groupe de sécurité :

Exemple : Un groupe de sécurité ayant un nombre ordinal de 50 a tous les droits pour les URI UserData.Create.SameRole.LowerOrdinal et portal.UserData.Create.SameRole.SameOrdinal. Un utilisateur de ce groupe de sécurité ne peut pas créer des utilisateurs dans des groupes de sécurité qui ont un nombre ordinal supérieur (plus de 50). Ces paramètres ordinaux peuvent être utilisés pour empêcher les utilisateurs de créer d'autres utilisateurs qui ont plus de droits dans le système qu'ils n'en ont eux-mêmes. Les Vous êtes libre de choisir les valeurs et le système que vous utilisez pour attribuer les valeurs ordinales dépendent de vous. Vous pouvez décider si les nombres numéros ordinaux supérieurs ou inférieurs doivent avoir plus ou moins de droits. Nom du rôle Le texte affiché dans l'onglet dépend du rôle associé au groupe de sécurité (Utilisateur, Client). Vous verrez un tableau des ressources (décrites à l'aide de leur URN - uniform resource name), représentant les fonctions qui peuvent être attribuées au groupe de sécurité. Le tableau indique quels droits sont attribués à pour la ressource correspondante ("oui" dans la cellule correspondante).

Généralement, X signifie qu'une action ou une option est exécutable ou visible. D'autres significations sont documentées dans le champ de description de la ressource. La colonne Élément de menu indique si la ressource se rapporte à un élément du menu. Si "oui" est affiché pour Exécuter (X), l'utilisateur peut voir et utiliser l'élément de menu correspondant dans le menu principal. La colonne Action contient des liens pour activer ou désactiver les droits correspondants. Les options grisées signifient que le droit pour cet URI ne peut pas être modifié. Utilisez 0 pour désactiver tous les droits d'utilisation de la ressource, 1 pour les activer tous. Toutes les actions (CRUDX) ne sont pas disponibles pour toutes les fonctions. Exemple Exemple : La question à laquelle vous devez répondre lors de la configuration de lorsque vous configurez l'accès aux ressources est la suivante : Est-il judicieux ou souhaitable qu'un membre de ce groupe de sécurité ait accès à la création, la lecture, la mise à jour ou la suppression d'une ressource particulière .? Ces paramètres contrôlent ensuite quelles fonctions sont disponibles dans l'application web après que l'utilisateur se soit connecté. Dans la plupart des cas, vous pouvez laisser les droits prédéfinis tels quels. Types d'applications de flux de travail Ici, vous pouvez (si en supposant que votre groupe de sécurité le permetpermette) attribuer affecter des applications de flux de travail au groupe de sécurité. Les utilisateurs du groupe de sécurité peuvent ensuite alors créer des applications de ce type. Objets de flux de travail Ici, vous pouvez (si en supposant que votre groupe de sécurité le permetpermette) attribuer des objets de flux de travail provenant d'affecter les objets des applications de flux de travail au groupe de sécurité. Les utilisateurs du groupe de sécurité peuvent ensuite alors créer des applications de ce type. Types de cockpit Vous pouvez voir ici (si votre groupe de sécurité le permet) quels types de cockpit sont associés au groupe de sécurité. Rapports Vous pouvez voir ici (si votre groupe de sécurité le permet) quels rapports sont associés au groupe de sécurité. Utilisez Nouveau dans la barre d'outils pour ajouter d'autres rapports. Cela permet à tous les membres du groupe de sécurité d'avoir accès à certaines statistiques. Vous pouvez toujours attribuer d'autres rapports à des utilisateurs individuels. Vous pouvez également supprimer les rapports du groupe de sécurité en cliquant sur Supprimer. |