Les ajustements nécessaires de la configurationNote : en cas de licenciement, cela se fait sur LES DEUX NODES. Le fichier de configuration /etc/haproxy/haproxy.cfg doit maintenant être adapté à l'environnement à l'aide d'un éditeur de texte. Le fichier contient différentes zones qui doivent être adaptées. Adaptation des utilisateurs pour l'administration du haproxyVia l'URL http(s)://acd-store:7777 une interface d'administration du service haproxy est accessible. Par exemple, les serveurs dorsaux peuvent être exclus de la distribution à des fins de maintenance ou de test. Dans la configuration standard, il y a un utilisateur en lecture seule (nom d'utilisateur : user, mot de passe : <password>) et deux utilisateurs autorisés par la configuration (admin et jtel). Tous Les deux ont le même mot de passe (connu). Si, par exemple, vous souhaitez modifier le mot de passe de l'utilisateur admin pour que, par exemple, un administrateur Kudnen ou partenaire y ait également accès, vous pouvez générer un nouveau hachage de mot de passe avec une commande spéciale : | Translations Ignore |

|---|

| Code Block |

|---|

| language | bash |

|---|

| title | Générer un hachage de mot de passe |

|---|

| python -c 'import crypt; print crypt.crypt("<password>", "$5$jhaProxy")' |

|

Cette commande génère un nouveau hachage SHA256 pour le mot de passe "F1r3ball2016" en utilisant la valeur de sel "jhaProxy". Ce hachage peut ensuite être utilisé pour l'utilisateur correspondant. La zone utilisateur dans le fichier de configuration ressemble à ceci : | Translations Ignore |

|---|

| Code Block |

|---|

| title | Espace utilisateur dans /etc/haproxy/haproxy.cfg |

|---|

| userlist stats-auth user admin password $5$jhaProxy$rd33gRtd4Wt5UyIclODlyjinSeH4N2DjLtKk33PNZH. user jtel password $5$jhaProxy$rd33gRtd4Wt5UyIclODlyjinSeH4N2DjLtKk33PNZH. user user password $5$jhaProxy$.saE3wsZ9AzbDMk2jW9WWQqm.4.vgyZCjFdCf5dAKD6 group admin users admin,jtel group readonly users user |

|

Ajustement des redirections URLLe modèle de configuration fournit trois redirections URL pour permettre un accès pratique aux masques de connexion pour la connexion de l'administrateur système, la connexion de l'utilisateur normal et la connexion de l'utilisateur normal pour le mini-client. Toutefois, cela nécessite un ajustement de la zone acdportal_http ou acdportal_https : | Translations Ignore |

|---|

| Code Block |

|---|

| title | Ajustement des redirections URL |

|---|

| redirect location /CarrierPortal/login/RESELLER/CLIENT if root_req redirect location /CarrierPortal/mclogin/RESELLER/CLIENT if mini_req |

|

Ici, les chaînes de caractères RESELLER ou CLIENT doivent être remplacées par le "Reseller UID" et le "Client UID" du client standard. Si ceux-ci ne sont pas spécifiquement adaptés lors de la configuration du système client, les deux sont "par défaut". Ajustement des listes de backendLa liste des serveurs d'application Web auxquels la demande doit être distribuée est maintenue dans le fichier de configuration dans deux zones distinctes. Le domaine suivant est responsable de la distribution de tous les appels au portail : | Translations Ignore |

|---|

| Code Block |

|---|

| title | Zone de backend du portail web |

|---|

| backend jtel_portal mode http compression algo gzip compression type text/xml text/html text/plain text/css text/javascript cookie SERVERID insert indirect nocache appsession JSESSIONID len 32 timeout 3600000 balance leastconn # roundrobin server jboss1 192.168.1.31:8080 weight 1 cookie jboss1 check inter 1m server jboss2 192.168.1.32:8080 weight 1 cookie jboss2 check inter 1m |

|

Conformément à l'architecture du système, tous les serveurs d'application web que le portail web doit fournir (y compris le mini-client) doivent être saisis ici. Une ligne "serveur" doit être créée pour chaque serveur. Veillez à utiliser des identificateurs de noms nom internes uniques et des valeurs de cookies cookie (dans le cas ci-dessus "jbossX" où X est numéroté consécutivement). Le secteur suivant est responsable de la distribution de toutes les demandes SOAP : | Translations Ignore |

|---|

| Code Block |

|---|

| title | Zone de backend pour l'interface SOAP |

|---|

| backend jtel_soap mode http compression algo gzip compression type text/xml text/html text/plain text/css text/javascript balance leastconn # roundrobin stick-table type ip size 20k stick on src server jboss1 192.168.1.31:8081 weight 1 cookie jboss1 check inter 1m server jboss2 192.168.1.32:8081 weight 1 cookie jboss2 check inter 1m |

|

Ici aussi, tous les serveurs d'applications web qui doivent fournir l'interface SOAP doivent être saisis conformément à l'architecture du système. Une ligne "serveur" doit être créée pour chaque serveur, en veillant à . Assurez-vous d'utiliser des identifiants identificateurs de noms internes uniques et des valeurs de cookie cookies (dans le cas ci-dessus , "jbossX" où X est numéroté consécutivement). Ces serveurs sont généralement les mêmes que ceux utilisés pour l'accès au portail. Dans les grandes installations, cependant, des serveurs d'applications web Web dédiés peuvent également être spécifiés à cette fin. | Note |

|---|

| Une différence importante entre le HTTP sous la version HTTPS du fichier de configuration est le port vers lequel les requêtes SOAP sont transmises. Si l'accès se fait via HTTPS, toutes les demandes sont transmises au serveur d'application Web sur le port 8081. Ce connecteur est configuré de manière à ce que le serveur JBOSS sache que les demandes requêtes originales sont arrivées par HTTPS et fournisse les URL renvoyées retournées (comme dans le WSDL) avec le schéma approprié, même si la communication entre l'haproxy et le backend se fait uniquement par HTTP. Dans la version purement HTTP du modèle de configuration, cependant, les requêtes sont transmises au port 8080. |

Démarrer le service haproxyUne fois que tous les ajustements de configuration ont été effectués, le service haproxy peut être lancé : | Translations Ignore |

|---|

| Code Block |

|---|

| language | bash |

|---|

| title | Démarrer le service haproxy |

|---|

| service haproxy start |

|

Ensuite, il faut vérifier si le service fonctionne effectivement. Si ce n'est pas le cas, le fichier journal peut fournir des informations sur d'éventuelles erreurs de configuration. En cas de changement de configuration, le service haproxy peut mettre à jour sa configuration en cours de fonctionnement avec la commande suivante : | Translations Ignore |

|---|

| Code Block |

|---|

| language | bash |

|---|

| title | Mise à jour de la configuration en cours de fonctionnement |

|---|

| service haproxy reload |

|

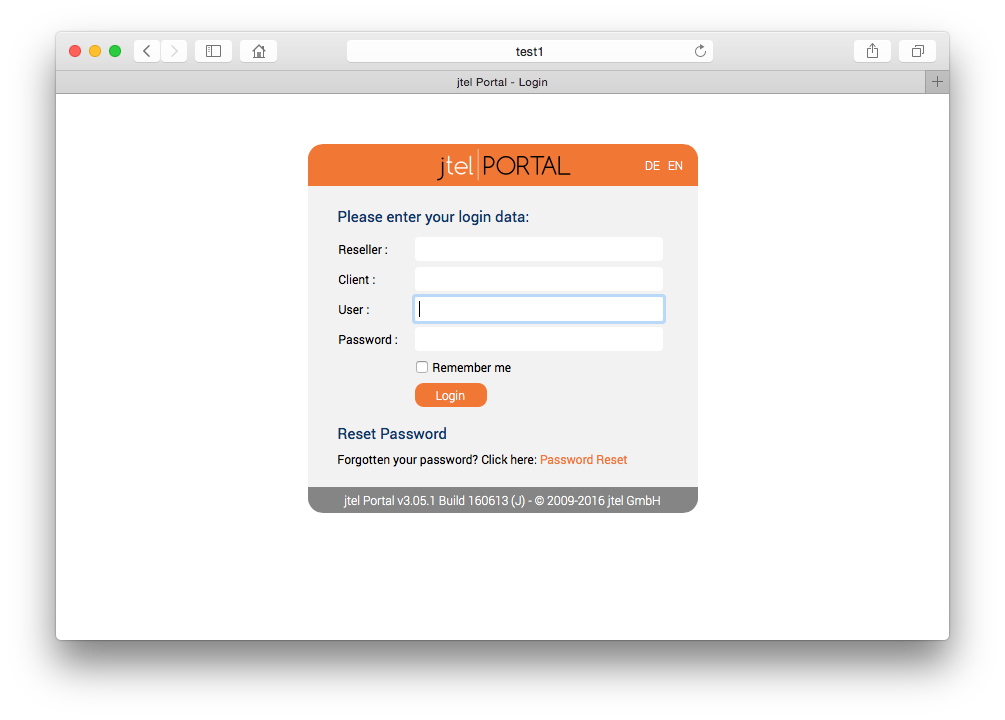

Un test final fournit des informations sur la réussite de l'installation. Étant donné que les valeurs d'UID du revendeur et du client n'ont pas encore été renommées pour le moment, il est recommandé d'appeler l'URL pour le login de l'administrateur : http://acd-lb.example.com/admin qui, en cas de succès, conduit au masque de connexion du portail.

Autres liens

|