Les certificats sont situés à : | Translations Ignore |

|---|

| Code Block |

|---|

/etc/haproxy/haproxy.pem |

|

Les autorisations correctes sont de 400. (en lecture seule pour la racine) et peuvent être définies comme suit : | Translations Ignore |

|---|

| Code Block |

|---|

chmod 400 haproxy.pem |

|

Le fichier contient des sections : | Info |

|---|

| chaîne de certificats : Clé privée Le certificat de l'entité finale et la clé privée correspondante sont obligatoires. haproxy.pem - end_entity_cetificate.crt

- intermediate_certificate.crt

- root_certificate.crt

- private_key.key

Commande pour générer le fichier haproxy.pem

| Code Block |

|---|

| title | Générer le fichier haproxy.pem |

|---|

| $ cat end-entity.crt intermediate_certificate.crt root_certificate.crt private-key.key > haproxy.pem |

- Assurez-vous que la clé privée n'est pas corrompue.

$ openssl rsa -check -noout -in private_key.key

Si la sortie “RSA key ok“ alors la clé privée est correcte. - Assurez-vous que le certificat de l'entité finale et la clé privée correspondent ensemble

Calculer le modulus de la clé privée. $ openssl rsa -modulus -noout -in private_key.key | openssl md5

Calculer le module du certificat du serveur $ openssl x509 -modulus -noout -in end_entity_cetificate.crt| openssl md5

Si les deux résultats sont identiques, la clé privée correspond au certificat de l'entité finale. - Le certificat de l'entité finale doit être en première position et la clé privée correspondante doit être en dernière position.

- Le ou les intermédiaires et le certificat racine sont facultatifs. S'ils sont inclus, les certificats intermédiaires doivent précéder le certificat root.

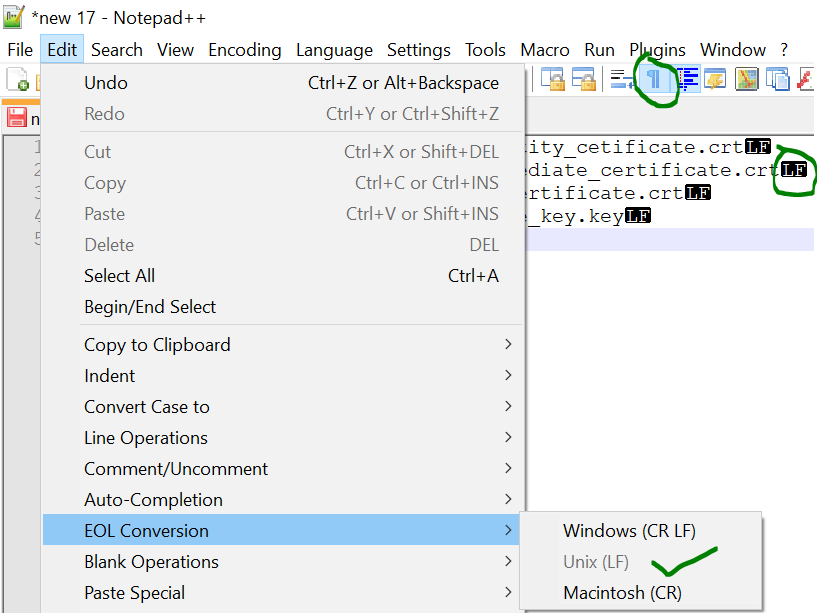

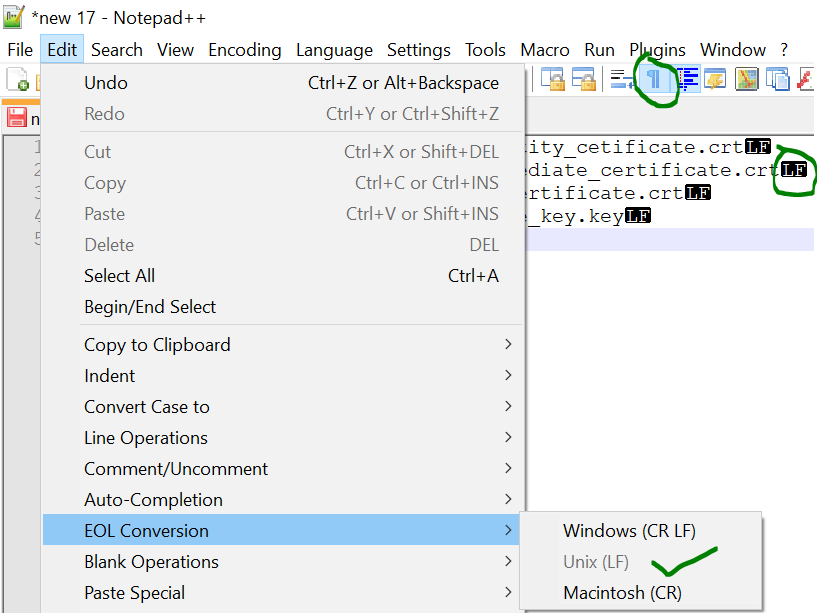

- Assurez-vous que les fins de ligne (EOL) dans le fichier sont Linux EOL (LF). Windows EOL (CR LF) ou Macintosh EOL (CR) échouera, car l'équilibreur de charge est une distribution Linux.

Image Added Image Added

|

| Translations Ignore |

|---|

| Code Block |

|---|

-----BEGIN CERTIFICATE----- MIIEzjCCA7agAwIBAgISESGiWLxseXetsJGbfZKEfehiMA0GCSqGSIb3DQEBCwUA MEwxCzAJBgNVBAYTAkJFMRkwFwYDVQQKExBHbG9iYWxTaWduIG52LXNhMSIwIAYD ... -----END CERTIFICATE----- -----BEGIN RSA PRIVATE KEY----- MIIEowIBAAKCAQEAsDGatsqSubHWmDG2IOVbocgwJfX9dB3EtXFw6HN87zDvAvvE 9KUsDqMQiU2+aORZapzhl0oL1cfznPpQYyo4WGprQiNyL82TTxeWhCNRnBv4tnJw ... -----END RSA PRIVATE KEY----- |

|

Le minimum est que le certificat pour l'équilibreur de charge et la clé privée soient inclus. Ce fichier est référencé dans haproxy.cfg : | Translations Ignore |

|---|

| Code Block |

|---|

frontend acdportal_https mode http bind :443 ssl crt /etc/haproxy/haproxy.pem #verify optional |

|

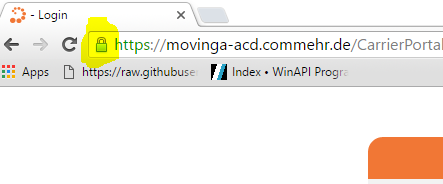

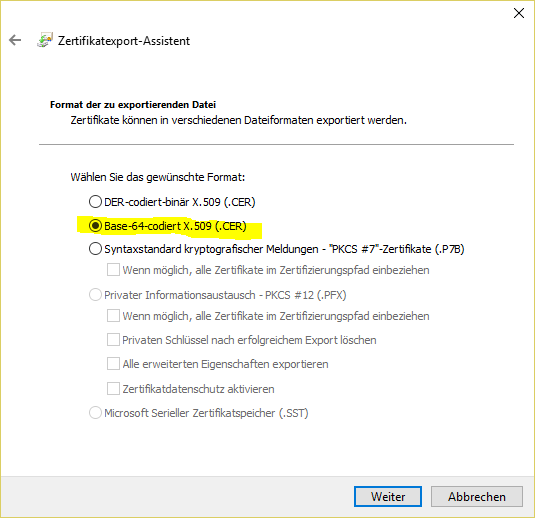

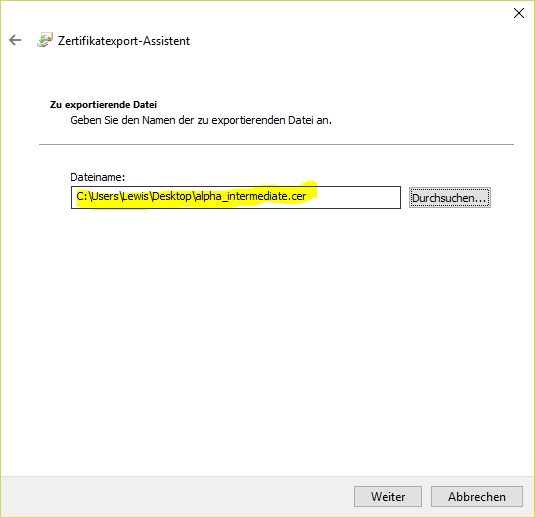

Si un certificat intermédiaire doit être inséré (exemple : force de vente si la chaîne de certification n'est pas connue dans SalesForce), cela peut être fait comme suit - Cliquez avec le bouton droit de la souris sur la certification dans le navigateur :

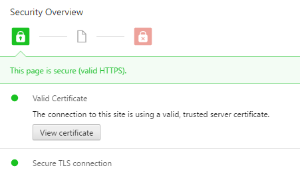

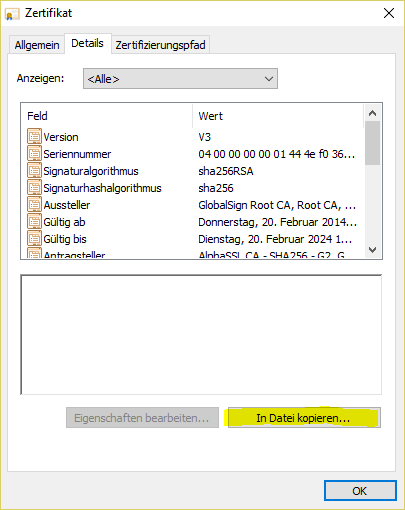

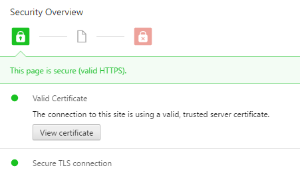

- Afficher les détails du certificat :

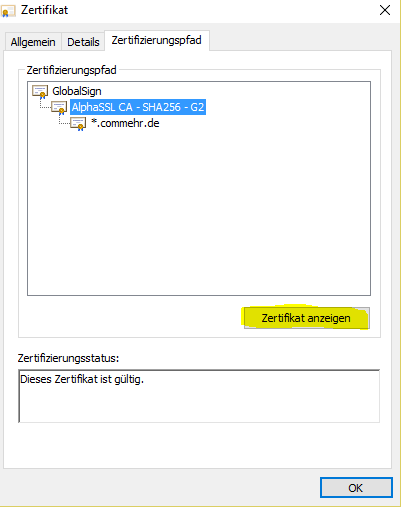

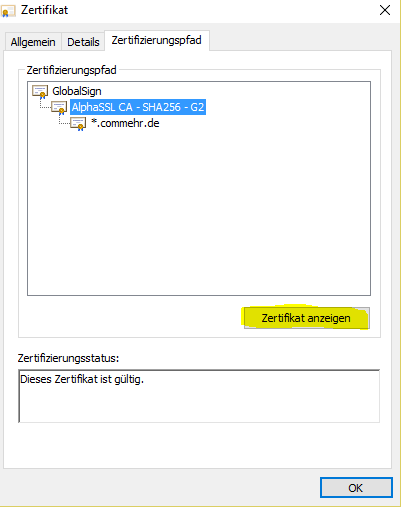

- Afficher le certificat intermédiaire :

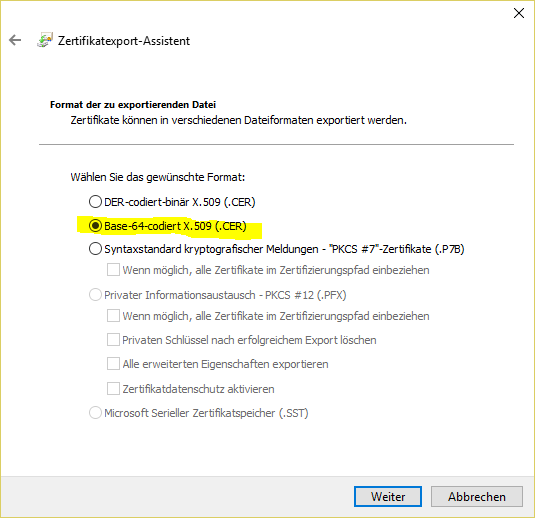

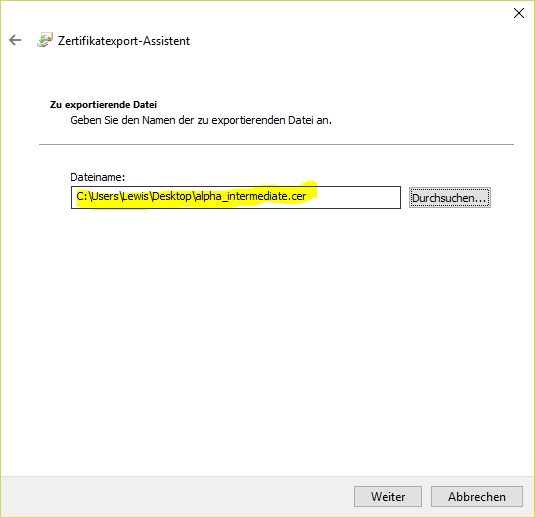

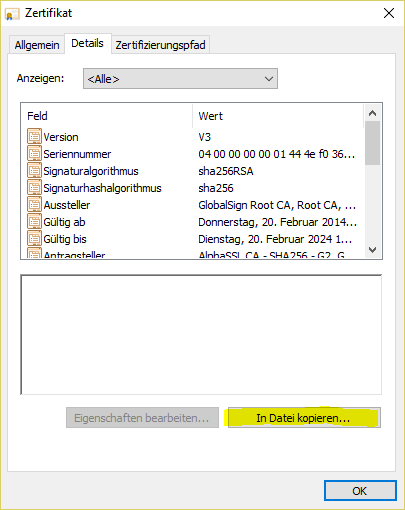

- Enregistrer sous forme de fichier :

# #

- Enregistrez sur l'ordinateur local :

Ensuite, modifiez le fichier avec un éditeur de texte, puis copiez le contenu du certificat intermédiaire dans le fichier haproxy.pem tout en bas. Ensuite : | Translations Ignore |

|---|

| Code Block |

|---|

service haproxy reload |

|

La commande suivante peut être utilisée pour convertir un fichier de certificat .pfx au format .pem (le mot de passe du certificat sera requis) : | Translations Ignore |

|---|

| Code Block |

|---|

openssl pkcs12 -in acd.cg.internal.pfx -out /root/haproxy.pem -nodes |

|

|