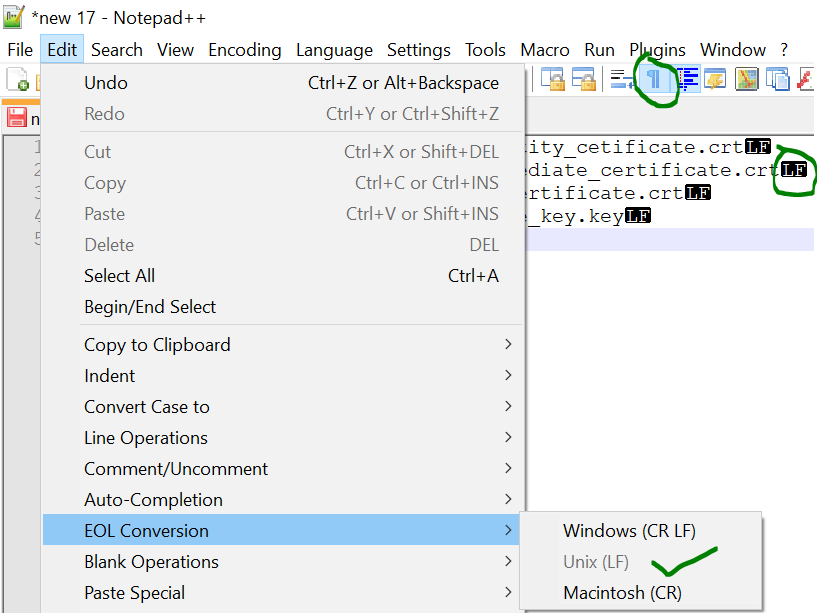

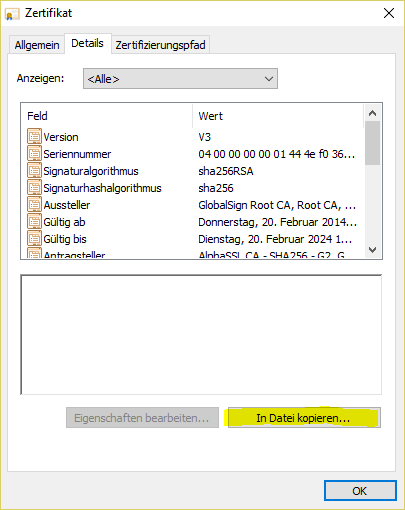

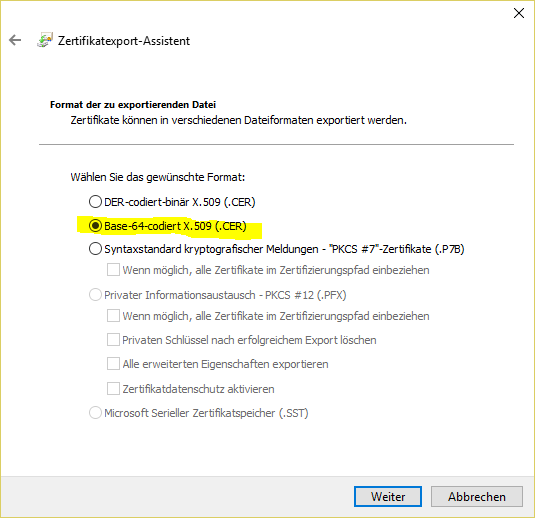

Hinweis Zertifikatskette: Private Key Das end-entity - Zertifikat und der dazugehörige private Schlüssel sind erforderlich. haproxy.pem - end_entity_cetificate.crt

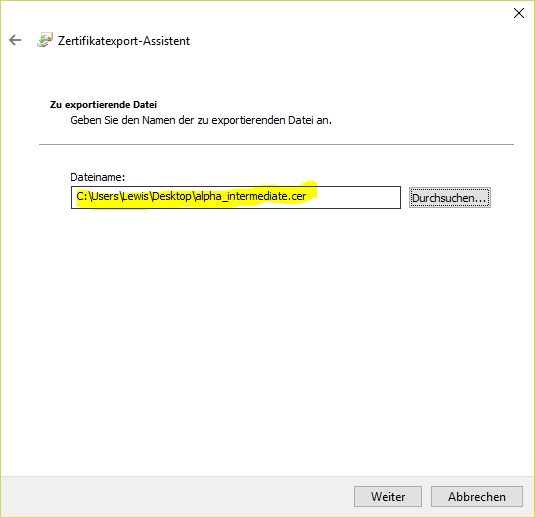

- intermediate_certificate.crt

- root_certificate.crt

- private_key.key

Befehl zur Erzeugung der Datei haproxy.pem

Generieren der Datei haproxy.pem $ cat end-entity.crt intermediate_certificate.crt root_certificate.crt private-key.key > haproxy.pem

|

- Stellen Sie sicher, dass der private Schlüssel nicht beschädigt ist.

$ openssl rsa -check -noout -in private_key.key

Wenn die Ausgabe "RSA key ok" erscheint, ist der private Schlüssel korrekt. - Stellen Sie sicher, dass das end-entity - Zertifikat und der private Schlüssel übereinstimmen.

Berechnen Sie den Modulus des privaten Schlüssels $ openssl rsa -modulus -noout -in private_key.key | openssl md5

Berechnen Sie den Modulus des Server-Zertifikats $ openssl x509 -modulus -noout -in end_entity_cetificate.crt| openssl md5

Wenn die Ausgabe beider Vorgänge identisch ist, stimmt der private Schlüssel mit dem end-entity - Zertifikat überein. - Das end entitiy-entity Zertifikat muss an erster Stelle stehen und der passende private Schlüssel an letzter Stelle

- Das/die intermediate(s) und das root Zertifikat sind optional. Falls sie enthalten sind, müssen die intermediate(s) Zertifikate vor dem Stammzertifikat angegeben werden.

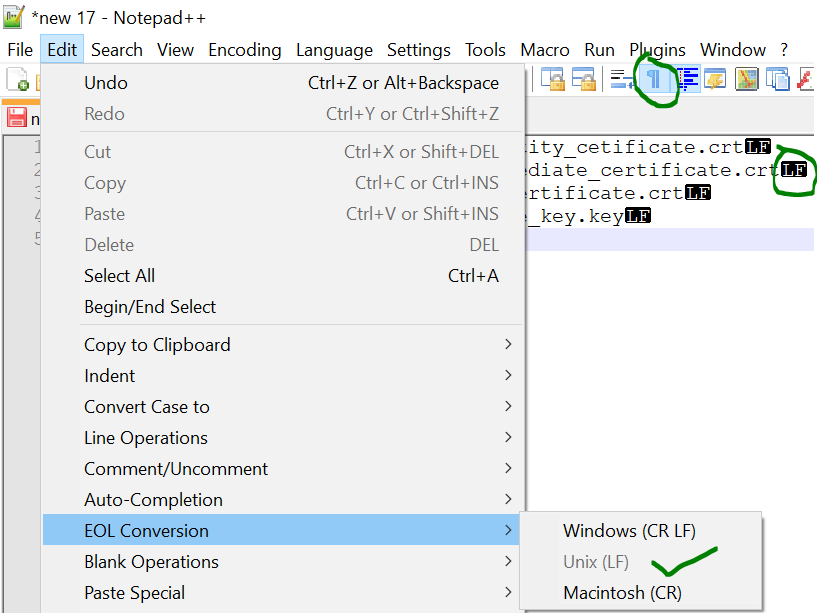

- Stellen Sie sicher, dass die Zeilenenden (EOL) in der Datei Linux EOL (LF) sind. Windows EOL (CR LF) oder Macintosh EOL (CR) werden fehlerhaft sein, da der Load Balancer eine Linux Distribution ist.

|