| Sv translation | |||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| |||||||||||||||||||||||||||

IntroductionThis page provides a guide to the required configuration to activate the jtel Teams Presence API in your jtel system. The API functions are described in detail at this page. Azure Configuration - PrerequisitesThe configuration should be done by a Azure AD Tenant Administrator. The configuring user must have access to the following:

Azure Configuration - Step by Step Guide

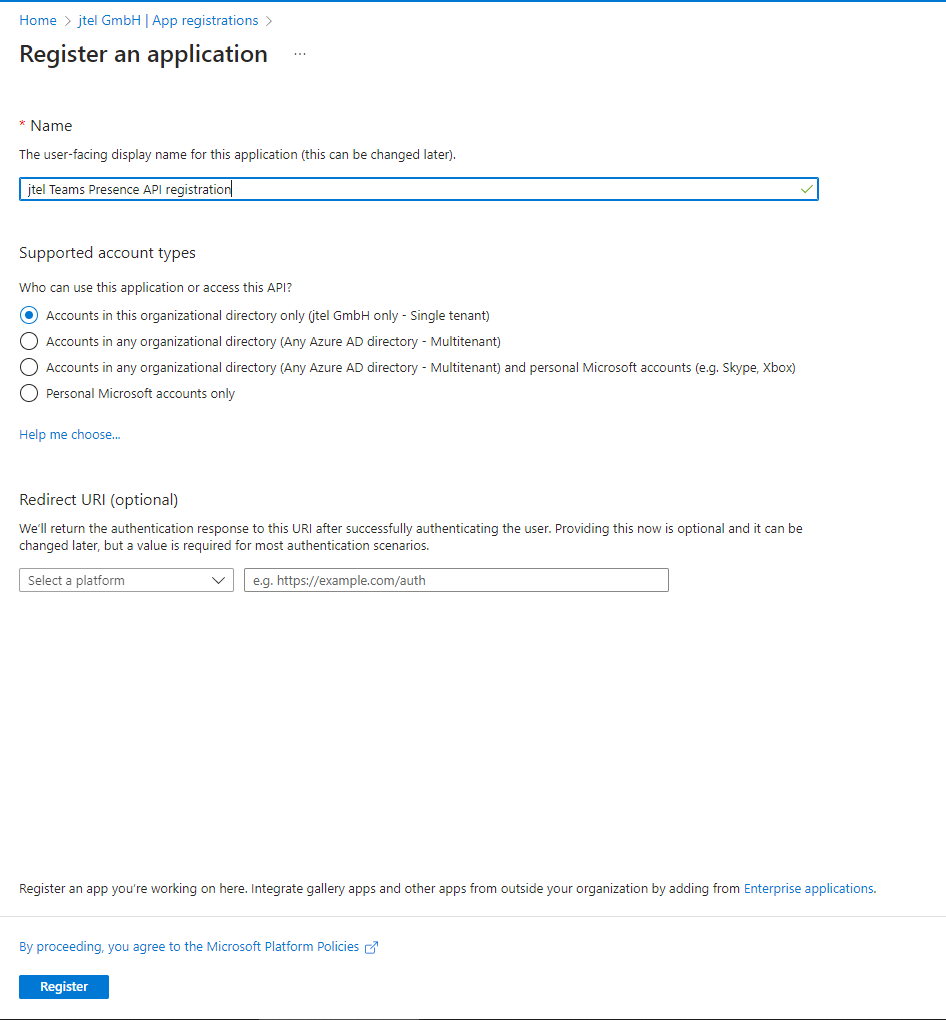

Create App RegistrationIn the Azure Active Directory of your Tenant, navigate to App registrations and create a New registration. Choose a name and select "Register". , Create a User with permissions to use the ApplicationNavigate to Azure Active Directory → Users and create a new User Assign the Role "Cloud Application Administrator" to the new user. Additional User ConfigurationThe users default password must be changed during first login. Log into the account on for example a different browser to complete a first-login and set a new password.

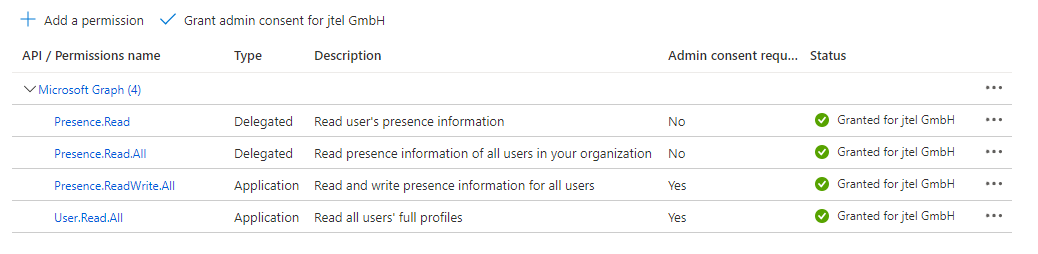

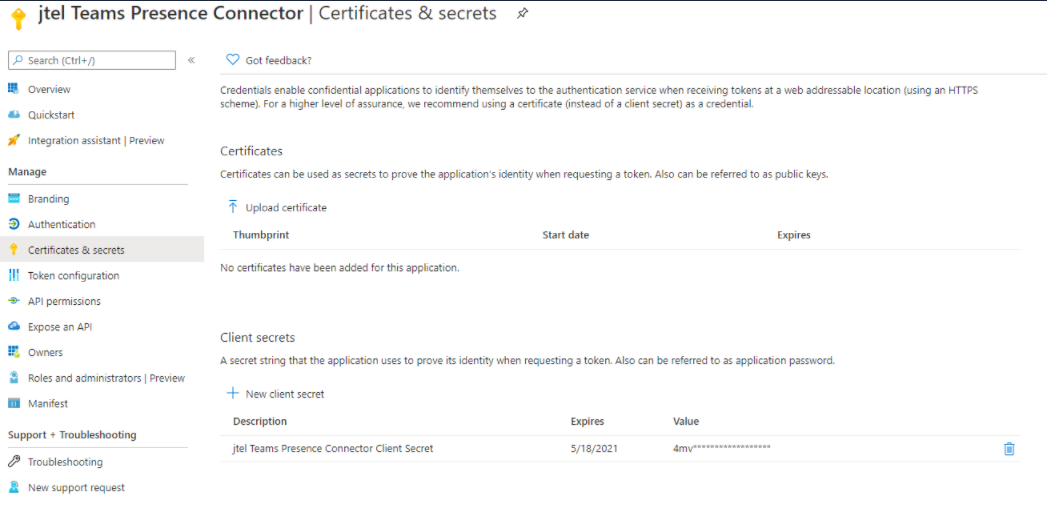

Assign the User to the ApplicationNavigate to the registered App configuration and into the tab "Owners" and add the User. Grant PermissionsThe Presence Connector requires permissions to read the users presence status. Configure the following permissions with "Add a permission" and grant the permssions by clicking on "Grant admin consent for <Tenant Name>". Create a Client SecretNavigate to Certificates and Secrets and click on "New client secret" to add a new secret.

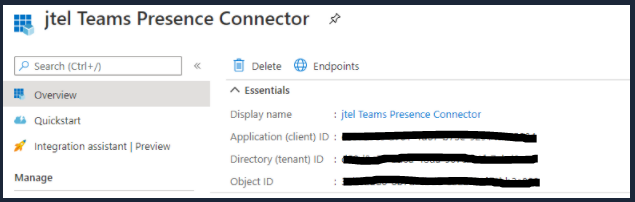

Gather all InformationPlease provide all information on the following table to the contact who will be configuring the jtel Teams Presence Connector in your jtel ACD: Note: The Secret Value is required, not the Secret ID.

|

| Sv translation | |||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| |||||||||||||||||||||||||||||

EinführungAuf dieser Seite finden Sie eine Anleitung für die erforderliche Konfiguration zur Aktivierung der jtel Teams Presence API in Ihrem jtel System. Die API-Funktionen sind hier im Detail beschrieben. Azure Konfiguration - VoraussetzungenDie Konfiguration Erstellen eines Zugriffstokens für die Anwendungsollte von einem Azure AD Mandant-Administrator durchgeführt werden. Der konfigurierende Benutzer muss Zugriff auf Folgendes haben:

Azure Konfiguration - Schritt für Schritt Anleitung

Berechtigungen erteilenDer Presence Connector benötigt mindestens diese Angaben. Klicken Sie außerdem auf Admin-Zustimmung für die Jtel GmbH erteilen. Ein Kundengeheimnis erstellenSammeln Sie alle InformationenSie benötigen:

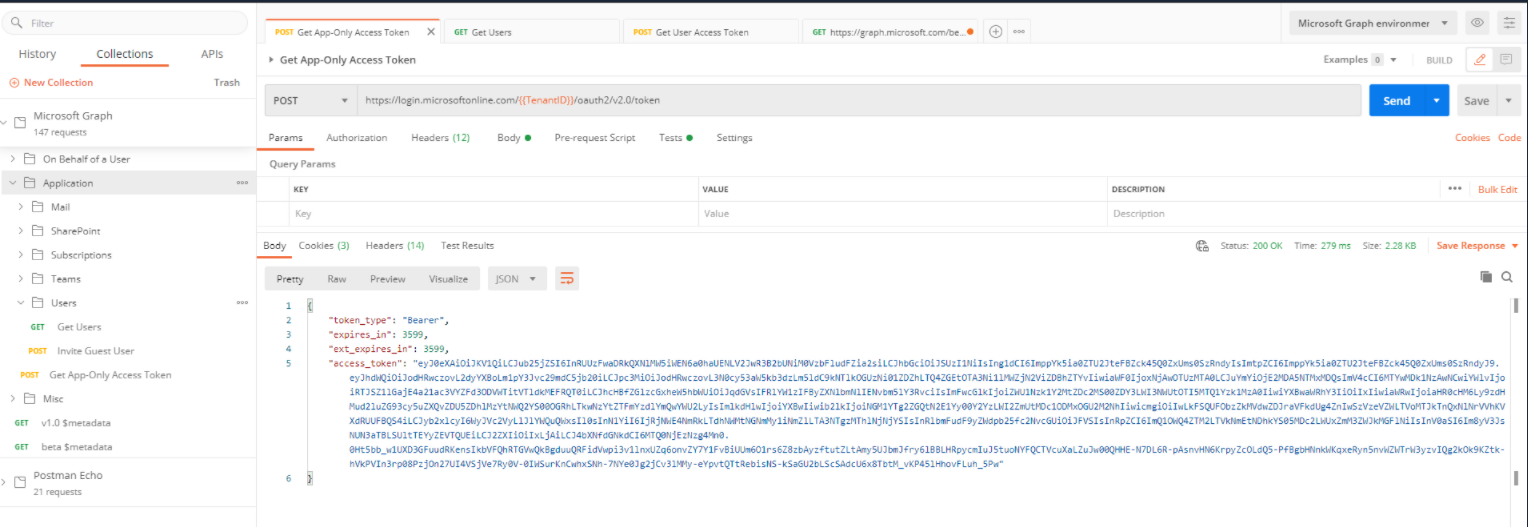

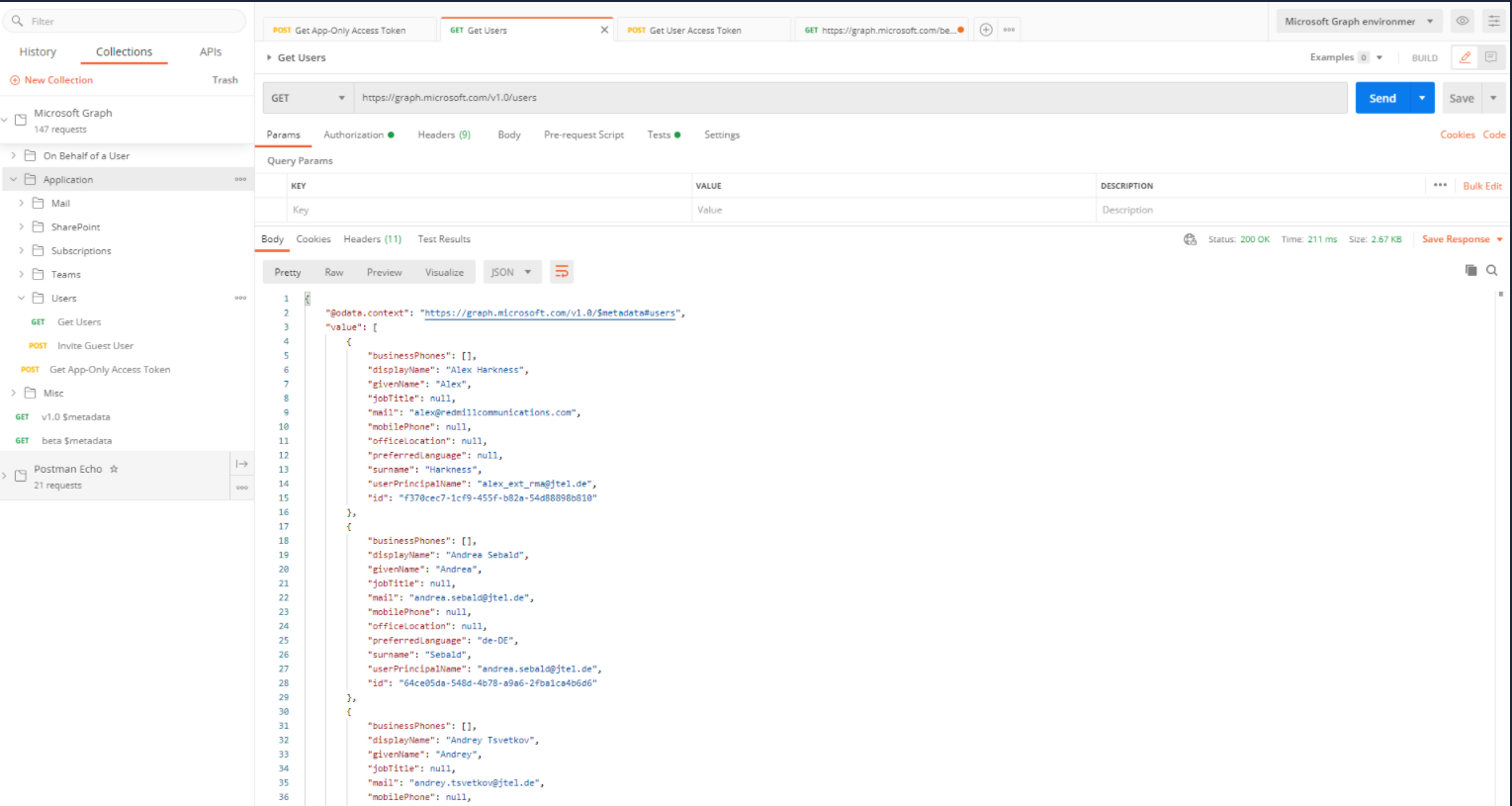

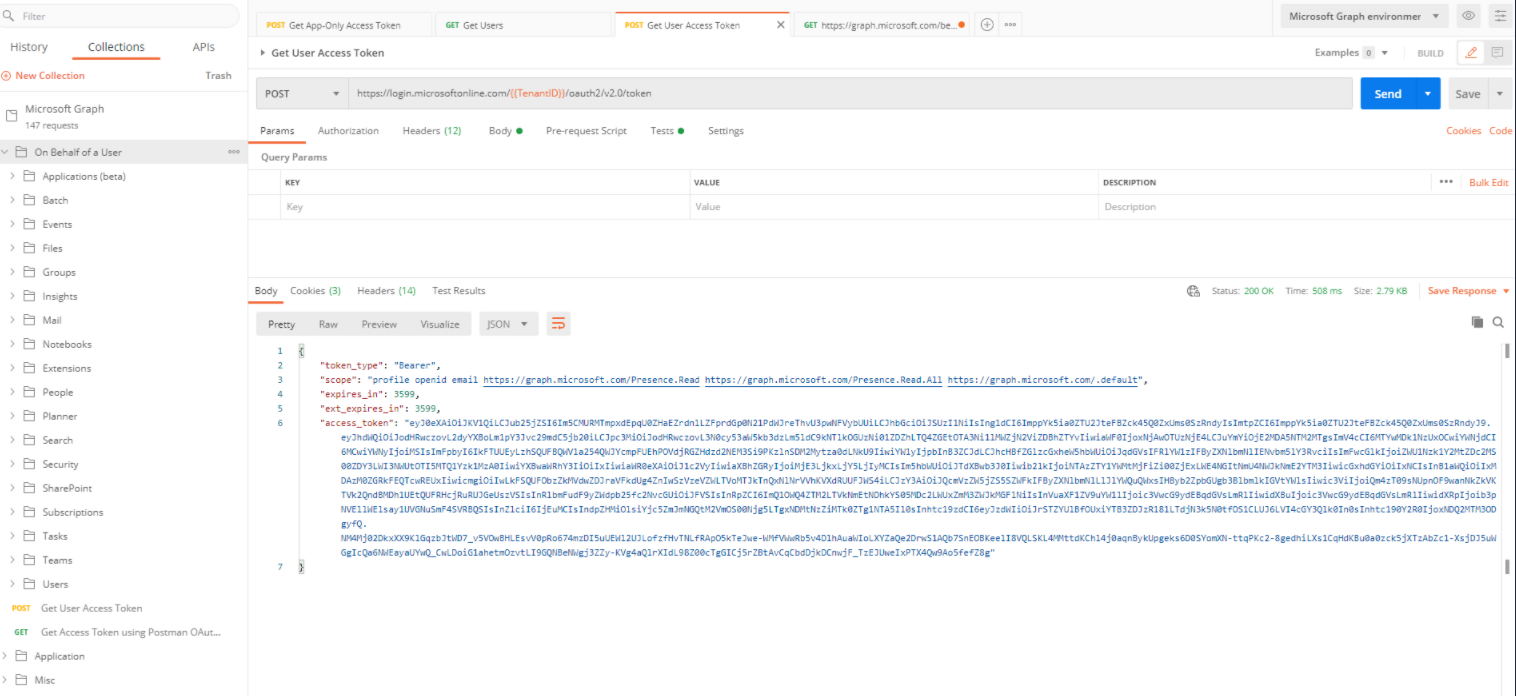

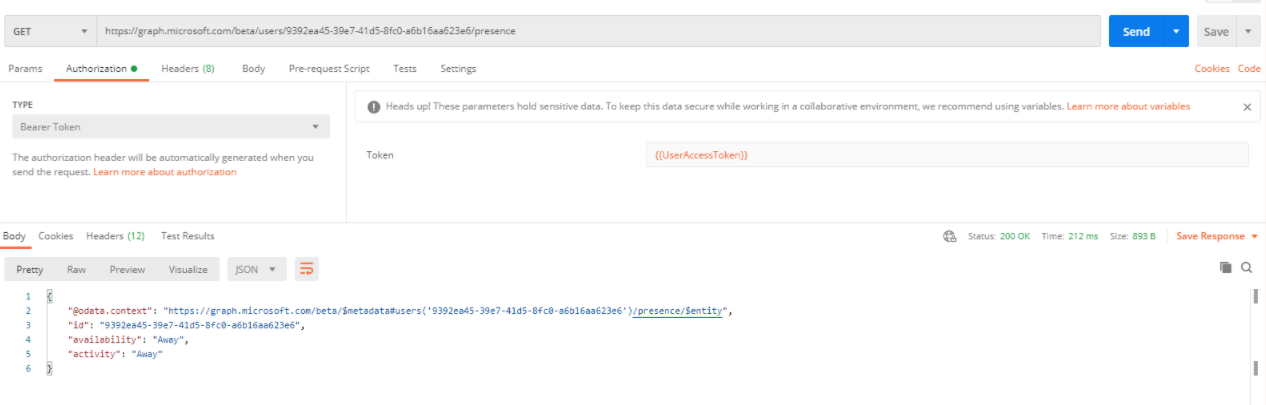

Der Benutzer und das Passwort sind die E-Mail und das Passwort für den Team-Administrator. Postman-SammlungenUm zu sehen, was vor sich geht, importieren Sie die postman-Sammlungen wie hier beschrieben: https://github.com/microsoftgraph/microsoftgraph-postman-collections Demo:Application: Get App Only Access Token Application: Get Users On Behalf of a User: Get User Access Token Anwesenheitsstatus eines bestimmten Benutzers abrufen Diese Anfrage existiert nicht in der Postman-Sammlung. Sie müssen eine neue GET-Anfrage wie unten beschrieben erstellen: URL: https://graph.microsoft.com/beta/users/{{users_id}}/presence Authorization: Bearer token unter Verwendung der Variablen: {{UserAccessToken}}. Weitere Einzelheiten über die MS Graph Get-Priorität für mehrere Benutzer finden Sie unter App-Registrierung erstellenNavigieren Sie im Azure Active Directory Ihres Tenants zu App-Registrierungen und erstellen Sie eine neue Registrierung. Nach Angabe eines Namen auf "Registrieren" klicken. Erstellen Sie einen Benutzer mit Berechtigungen zur Nutzung der AnwendungNavigieren Sie zu Azure Active Directory → Benutzer und erstellen Sie einen neuen Benutzer. Weisen Sie dem neuen Benutzer die Rolle "Cloudanwendungsadministrator" zu. Zusätzliche BenutzerkonfigurationDas Passwort des Benutzers muss bei der ersten Anmeldung geändert werden. Loggen Sie sich z. B. mit einem anderen Browser in das Konto ein, um die Erstanmeldung abzuschließen und ein neues Passwort festzulegen.

Weisen Sie den Benutzer der Anwendung zuNavigieren Sie zur registrierten App-Konfiguration und fügen Sie auf der Registerkarte "Besitzer" den Benutzer hinzu. Berechtigungen erteilenDer Presence Connector benötigt Berechtigungen, um den Präsenzstatus der Benutzer zu lesen. Konfigurieren Sie im Reiter "API-Berechtigungen" die folgenden Berechtigungen mit "Berechtigung hinzufügen" und gewähren Sie die Berechtigungen durch Klicken auf "Admin-Zustimmung für <Mandantenname> gewähren". Ein Kundengeheimnis erstellenNavigieren Sie zu Zertifikate & Geheimnisse und klicken Sie auf "Neuer geheimer Clientschlüssel", um ein neues Geheimnis hinzuzufügen.

Information ZusammentragenBitte geben Sie alle Informationen in der folgenden Tabelle an die Kontaktperson weiter, die den jtel Teams Presence Connector in Ihrer jtel ACD konfigurieren wird: Hinweis: Der Wert des geheimen Clientschlüssel ist erforderlich, nicht die geheime ID.

|

| Sv translation | ||

|---|---|---|

| ||

Configuration d'AzureCréer un token d'accès pour l'applicationCréez l'application et enregistrez-la comme décrit ici: https://docs.microsoft.com/en-us/graph/auth-register-app-v2 Accorder des autorisationsLe Connecteur de Présence aura besoin d'au moins cela. Cliquez également sur Accorder le consentement de l'administrateur pour Jtel GmbH. Créer un secret clientRassembler toutes les informationsVous aurez besoin :

L'utilisateur et le mot de passe sont l'email et le mot de passe de l'administrateur de Teams. Collections du PostmanPour voir ce qui se passe, importez les collections postman comme décrit ici: https://github.com/microsoftgraph/microsoftgraph-postman-collections Demo:Application: Get App Only Access Token Application: Get Users On Behalf of a User: Get User Access Token Get Presence status of a specific user Cette requête n'existe pas dans la collection Postman, vous devez créer une nouvelle requête GET comme ci-dessous : URL: https://graph.microsoft.com/beta/users/{{users_id}}/presence Authorization: Bearer token en utilisant la variable: {{UserAccessToken}}. Pour plus de détails sur la préséance de MS Graph Get pour les utilisateurs multiples, voir |